Cyberangriff auf US-Pipeline-Betreiber nach Lehrbuch

Vor kurzem hat der Angriff der Hackergruppe „Darkside“ auf den Pipeline-Betreiber Colonial in den USA das Thema IT-Sicherheit erneut ins Rampenlicht...

Was war denn da los? Laut heise online teilte die Kreisverwaltung Anhalt-Bitterfeld am 9.7.2021 mit "Dieser Angriff hat auf alle Bereiche des Leistungsspektrums des Landkreises unmittelbare Auswirkungen und betrifft somit auch die Anliegen der Bürgerinnen und Bürger, die zurzeit nicht bearbeitet werden können".

Ja, auch dieser Vorfall hätte verhindert werden können.

Eine Verwaltung ohne IT ist gerade in Zeiten fortschreitender Digitalisierung ein herber Schlag. Unter anderem – so heißt es –sei das Bundesamt für Sicherheit in der Informationstechnik (BSI) eingebunden.

Digitalisierung? Ja sicher! #drivelock

Zunächst sind aus einer bis dato unbekannten Quelle einige Server mit Schadsoftware infiziert worden. Danach folgte die Verschlüsselung von Dateien durch Ransomware. Deshalb wurden kritische Systeme vom Netz getrennt, um einen noch größeren Schaden und einen eventuellen Datenabfluss zu vermeiden.

Ein Katastrophenfall auf Grund eines Cyberangriffs – ein in Deutschland bislang einzigartiger Vorgang. (ZDNet)

Der Katastrophenfall wurde den Angaben zufolge auch ausgerufen, weil viele finanzielle Belange von Bürgern betroffen seien. Das passt in das Narrativ des Risiko Barometers, das alljährlich von der Allianzgruppe herausgegeben wird.

Bei den wichtigsten globalen Geschäftsrisiken für 2021 belegen Betriebsunterbrechungen, Pandemic Outbreak und Cyber Incidents die Plätze eins bis drei.

Naturkatastrophen folgen auf Platz sechs. Hier zeigt sich, welche Gefahr mittlerweile von Cyberangriffen ausgeht. Auch die auf Platz eins gelisteten Betriebsunterbrechungen sind häufig die Folge eines Cyber-Vorfalls. Daher ist es weniger verwunderlich, dass man im Falle von Bitterfeld den Katastrophenfall ausgerufen hatte. Viele finanzielle Belange von Bürgern seien betroffen. So gehe es etwa um Menschen, die auf Sozialgeld warten, oder auch um Jugendhilfe, heißt es in dem Bericht weiter. Laut einem Bericht des mdr bestätigte zudem der Landkreis, dass die Täterinnen und Täter des Hackerangriffs einen ersten Datensatz von ca. 200 Megabyte im Darknet veröffentlicht haben. Nach Einschätzung des Chaos Computer Clubs könnte es sich bei der Veröffentlichung um eine Reaktion auf die Absage der Lösegeldzahlung handeln.

„Der Landkreis redet mittlerweile von einer Sicherheitslücke. Eine Schwachstelle im Druckersystem von Windows könnte im Zusammenhang mit einer erfolgreichen Phishing-Attacke eine Erklärung sein - muss es aber nicht“, liest man auf it-daily. „Die eine Ursache gibt es aus Sicht von Manuel Atug vom Chaos Computer Club aber sowieso nicht. Probleme mit sogenannter Ransomware und auch die Defizite in den Systemen seien nicht über Nacht entstanden, sagte der IT-Sicherheitsexperte der Deutschen Presse-Agentur. Das sei ein langjähriger, fast schon jahrzehntelanger Prozess. Viele Kommunen würden mit alter Soft- und Hardware arbeiten, die seit Jahren nicht mehr geupdatet worden seien.“ Dennoch klingt es nach Sicherheitslücke PrintNightmare.

WinFuture schreibt: Hinter dem Namen "PrintNightmare" verbirgt sich eine Sicherheitslücke im Windows-Druckdienst, die das Einschleusen kompromittierter Druckertreiber über den "Print Spooler" ermöglicht (CVE-2021-34527). Betroffen sind alle Windows 10-Versionen, einschließlich der Server-Varianten, sowie die älteren Betriebssysteme ab Windows 7. Die Schwachstelle nutzt die ungeschützten Funktionen des Windows Print Spooler-Dienstes, um eine Remote Code Execution (RCE) auszulösen, also um schadhaften Code auf Angriffszielen auszuführen. Besonders kritisch wird es, wenn Angreifer über die "PrintNightmare"-Lücke auf Domain-Server zugreifen und sich somit direkt Zugang zu ganzen Netzwerken verschaffen.

Einen besonders guten Artikel mit den technischen Hintergründen zu PrintNightmare habe ich auf Computerbild gelesen. Hier wird sehr schön der zero day exploit beschrieben. Dort schreibt der Autor in einem Absatz, welche Gefahr PrintNightmare in sich birgt: „Nutzt ein Angreifer die Sicherheitslücke mit einem speziell modifizierten Druckertreiber aus, kann er aus der Ferne beliebige Befehle auf einem Windows-PC ausführen – mit Admin-Rechten. Er könnte also Schadsoftware installieren, Daten lesen, ändern oder löschen. Glücklicherweise setzt dieser Angriff voraus, dass der Übeltäter als Nutzer des betroffenen Netzwerks authentifiziert ist.“

Ich hatte Gelegenheit, mit unserem Senior Presales Engineer und Experten rund um das Thema IT-Sicherheit Falk Trümner zu sprechen. Er brachte es kurz und gehaltvoll auf den Punkt:

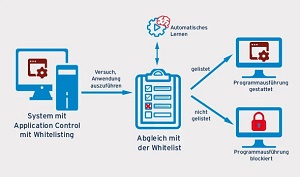

„Ja, hätte verhindert werden können. Mit DriveLock Application Control und Application Behavioral Control hätten wir das verhindern können.“

Trümner sieht dabei drei Möglichkeiten:

Die DriveLock Zero Trust Plattform wirkt bei dieser Schwachstelle ziemlich effektiv. Die User hätten auch weiterhin drucken können, obwohl Microsoft noch keinen Patch zur Verfügung hatte. Und trotz des Patches half nur eine entsprechende Korrektur an den Registry-Einstellungen. DriveLock Virtual Patching schafft hier Abhilfe.

Deshalb ist der Einsatz der DriveLock Zero Trust Plattform so wichtig. DriveLock verbindet die Elemente Data Protection, Endpoint Protection, Endpoint Detection & Response und Identity & Access Management. Testen Sie DriveLock jetzt 30 Tage lange kostenlos und unverbindlich.

Vor kurzem hat der Angriff der Hackergruppe „Darkside“ auf den Pipeline-Betreiber Colonial in den USA das Thema IT-Sicherheit erneut ins Rampenlicht...

In einer Aufsehen erregenden Angriffswelle wurden im März 2021 aufgrund einer Sicherheitslücke im Microsoft Exchange Server weltweit zehntausende...

In der heutigen digitalen Ära sind Unternehmen jeder Größe und Branche verstärkt den Gefahren von Cyberattacken ausgesetzt. Trotz aller...