Krankenhauszukunftsgesetz KHZG-Förderung gegen Informationssicherheit

Der Bund hat zum 20. Oktober 2020 das Gesetz für ein Zukunftsprogramm Krankenhäuser beschlossen (Krankenhauszukunftsgesetz KHZG).

5 Min. Lesezeit

DriveLock

Feb 17, 2021 12:21:45 PM

DriveLock

Feb 17, 2021 12:21:45 PM

BSI Grundschutz Was bedeuten die Schutzziele der Informationssicherheit und welche IT-Security Maßnahmen leiten sich daraus ab?Was bedeuten die Schutzziele der Informationssicherheit und welche IT-Security Maßnahmen leiten sich daraus ab?Was bedeuten die Schutzziele der Informationssicherheit und welche IT-Security Maßnahmen leiten sich daraus ab? Ob Unternehmens-, Personen- oder andere sensible Daten: Sie alle sind wichtige Güter von Unternehmen und müssen vor Verlust, unberechtigtem Zugriff oder Manipulation geschützt werden.

| INHALT |

Die Aufgabe der Informationssicherheit ist der angemessene Schutz der Grundwerte

Diese Schutzziele gelten für Daten und Systeme.

IT Vertraulichkeit

Im Grundschutz des Bundesamts für Sicherheit in der Informationstechnologie, kurz BSI, bedeutet das Schutzziel Vertraulichkeit Schutz vor Verrat von Informationen oder vertraulichen Daten. Darunter sind z.B. Umsatzzahlen und daraus erhobene Daten oder Produkt- und Forschungsergebnisse zu verstehen, die die Konkurrenz interessieren könnten.

IT Integrität

Das Schutzziel Integrität bezeichnet laut IT Grundschutz das durchgängige Funktionieren von IT-Systemen sowie die Vollständigkeit und Richtigkeit von Daten und Informationen. In Bezug auf die Informationssicherheit bedeutet Integrität das Verhindern von nicht genehmigten Veränderungen an wichtigen Informationen. Integrität von Daten kann man z.B. durch Verschlüsselung erreichen.

IT Verfügbarkeit

Das Schutzziel Verfügbarkeit definiert, zu welchem Grad IT-Systeme, IT Anwendungen, IT Netzwerke und elektronische Informationen einem Benutzer zur Verfügung stehen und ohne Einschränkung verwendet werden können.

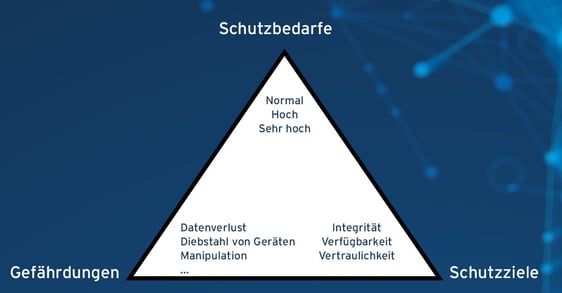

Gefährdungen benennen den Grund bzw. die Bedrohungen, warum Daten geschützt werden müssen.

Das BSI hat eine Liste aller elementaren Gefährdungen, welche die Schutzziele von Unternehmensdaten bedrohen, im IT Grundschutz-Kompendium veröffentlicht. Von diesen 47 Gefährdungen konzentrieren wir uns nun auf eine Auswahl [3]:

Gehen wir nun in die konkrete Praxis: Im ersten Schritt ordnen wir Schutzzielen den Schutzbedarf zu. Diesen gilt es im nächsten Schritt mit Maßnahmen zu befriedigen.

„Ziel der Schutzbedarfsfeststellung ist es, für die zu behandelnden Daten zu entscheiden, welcher Grad an Schutz sie bezüglich der Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit benötigen.“

Dieser Schutzbedarf orientiert sich an den möglichen Schäden, die mit einer Beeinträchtigung der betroffenen Anwendungen und damit der jeweiligen Geschäftsprozesse verbunden sind. [4] In unserem Fall erfolgt diese Feststellung speziell für IT-Systeme. Den zu schützenden Daten müssen Schutzbedarfe zugeordnet werden.

Da der Schutzbedarf meist nicht quantifizierbar ist, beschränkt sich der BSI IT-Grundschutz somit auf eine qualitative Aussage, indem er Schutzbedarf in drei Kategorien unterteilt.

Um die Schutzbedarfskategorien normal, hoch und sehr hoch voneinander abgrenzen zu können, bietet es sich an, die Grenzen für die einzelnen Schadensszenarien zu bestimmen. Es kann auch sinnvoll sein, feinere Kategorien zu wählen, wenn die o.g. drei Kategorien nicht granular genug sind.

Sie möchten es sich besser vorstellen? Hier zwei Beispiele:

Telefonnummern im Telefonbuch:

Kreditkartendaten in einem eCommerce-Portal:

Nun werden den Schutzzielen mit deren spezifischem Grad (Schutzbedarf) die Anforderungen zugeordnet. Im BSI-Grundschutz-Baustein SYS werden die Anforderungen für IT-Systeme behandelt. Unter dem Gesichtspunkt der Endpoint Protection sind dies vor allem die Folgenden [5] :

Anhand von Kreuzreferenztabellen lässt sich ermitteln, welche Anforderungen dazu geeignet sind, die genannten elementaren Gefährdungen abzudecken. Dabei wird auch angezeigt, welches Schutzziel (C = Vertraulichkeit, I = Integrität, A - Verfügbarkeit) durch die Anforderung vorrangig erfüllt wird.

Ein Beispiel aus den Anforderungen für allgemeine Clients:

Konkrete Sicherheitsmaßnahmen, die sich aus der Anforderung ableiten, wirken der genannten elementaren Gefährdung entgegen. Für das gerade genannte Beispiel ergibt sich daraus:

Betrachten wir nun einige Anforderungen an Clients, Laptops und Wechseldatenträger wie USB, die aus Sicht der Cybersicherheit durch geeignete Software mit der Möglichkeit der Einführung zentraler Sicherheitsrichtlinien umgesetzt werden können..

Der IT-Grundschutz unterscheidet dabei zwischen Basis-Anforderungen (B), Standard-Anforderungen (S) und Anforderungen bei erhöhtem Schutzbedarf (H).

Für Clients im Allgemeinen, also Endgeräte wie PCs, gibt es folgende Standard-Anforderungen, die als SOLL-Vorgaben zu interpretieren sind.

Von der allgemeinen Sicherheitsrichtlinie ausgehend werden Unternehmen aufgefordert, die Anforderungen an allgemeine Clients zu konkretisieren. Die Umsetzung der in der Richtlinie geforderten Inhalte soll regelmäßig überprüft und die Ergebnisse sinnvoll dokumentiert werden.

Sinngemäß fordert das BSI Maßnahmen zu ergreifen, damit nicht unkontrolliert Software auf den Clients über Wechsellaufwerke oder externe Schnittstellen installiert werden kann oder unberechtigt Daten von den Clients kopiert werden können. Auf externe Schnittstellen sollte nur restriktiv zugegriffen werden können. Generell sollte verhindert werden, dass von den Clients auf Daten oder Wechseldatenträger aus nicht vertrauenswürdigen Quellen zugegriffen wird.

Anforderungen bei erhöhtem Schutzbedarf sind beispielweise:

Das BSI empfiehlt als SOLL-Vorgabe, im Falle von vertraulichen Informationen auf den Clients mindestens die schutzbedürftigen Dateien und ausgewählte Dateisystembereiche, im Idealfall die gesamte Festplatte zu verschlüsseln.

Es wird der Einsatz von Application Whitelisting empfohlen, um sicherzustellen, dass nur erlaubte Programme und Skripte ausgeführt werden können. Die Regeln sollten so eng wie möglich gefasst werden. Falls Pfade und Hashes nicht explizit angegeben werden können, sollten alternativ auch zertifikatsbasierte oder Pfad-Regeln genutzt werden.

Ergänzend zu den Anforderungen zu allgemeinen Clients nennt das BSI als Basisanforderungen (MUSS-Vorgaben):

Sofern nicht gleich- oder höherwertige Maßnahmen zum Schutz des IT-Systems vor einer Infektion mit Schadsoftware getroffen wurden, muss der Einsatz einer spezialisierten Komponente zum Schutz vor Schadsoftware auf Windows 10-Clients umgesetzt sein.

Standardanforderungen (SOLL-Vorgaben):

Alle Einstellungen des Windows 10-Clients sollten durch ein zentrales Management verwaltet und entsprechend dem ermittelten Schutzbedarf sowie auf den internen Richtlinien basierend konfiguriert sein. Technisch nicht umsetzbare Konfigurationsparameter sind zu dokumentieren, zu begründen und mit dem Sicherheitsmanagement abzustimmen.

Standardanforderungen (SOLL-Vorgaben):

Das BSI empfiehlt eine Festplattenverschlüsselung, für die ein sicherer Verschlüsselungsalgorithmus eingesetzt werden sollte. Die Schlüssel sollten zufällig erzeugt werden und geeignet aufbewahrt werden können.

Die Basisanforderungen (MUSS-Vorgaben) sind u.a.:

Das IT Grundschutz-Kompendium fordert dazu auf, alle Mitarbeiter für den sicheren Umgang mit Wechseldatenträgern zu sensibilisieren, d.h. die Mitarbeiter MÜSSEN insbesondere darauf hingewiesen werden, wie sie mit den Wechseldatenträgern umgehen sollten, um Verlust oder Diebstahl vorzubeugen und eine lange Lebensdauer zu gewährleisten.

Es dürfen nur Daten auf Wechseldatenträger übertragen werden, die auf Schadsoftware überprüft worden sind.

Standardanforderungen (SOLL-Vorgaben) sind:

Wiederbeschreibbare Datenträger sollten mit dafür geeigneter Software gelöscht werden, bevor sie weitergegeben, wiederverwendet oder ausgesondert werden.

Anforderungen bei erhöhtem Schutzbedarf (SOLL-Vorgaben):

Für Wechseldatenträger wird empfohlen, diese mit einem sicheren Verschlüsselungsverfahren vollständig zu verschlüsseln.

Mit den DriveLock-Modulen Applikationskontrolle, Gerätekontrolle und Verschlüsselung gelingt es, die oben genannten Anforderungen zu erfüllen. Beispielsweise lässt sich die Integrität von Windows Systemen (im weitesten Sinn Richtung Unversehrtheit) mit Hilfe der DriveLock Applikationskontrolle erreichen.

Quellenverzeichnis:

[1] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2021.pdf?__blob=publicationFile&v=6

[2] Quelle: https://www.allianz-fuer-cybersicherheit.de/SharedDocs/Downloads/Webs/ACS/DE/BSI-CS/BSI-CS_006.pdf?__blob=publicationFile&v=1

[3] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2021.pdf?__blob=publicationFile&v=6, ,elementare Gefährdungen, Seite.7 ff

[4] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2021.pdf?__blob=publicationFile&v=6 , Schutzbedarfsfeststellung, S. 37

[5] Quelle: https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/IT-Grundschutz-Kompendium/IT-Grundschutz-Bausteine/Bausteine_Download_Edition_node.html, SYS: IT-Systeme

[6] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_Einzel_PDFs_2021/07_SYS_IT_Systeme/SYS_2_1_Allgemeiner_Client_Edition_2021.pdf?__blob=publicationFile&v=2

[7] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_Einzel_PDFs_2021/07_SYS_IT_Systeme/SYS_2_2_3_Clients_unter_Windows_10_Edition_2021.pdf?__blob=publicationFile&v=2

[8] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_Einzel_PDFs_2021/07_SYS_IT_Systeme/SYS_3_1_Laptops_Edition_2021.pdf?__blob=publicationFile&v=2

[9] Quelle: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_Einzel_PDFs_2021/07_SYS_IT_Systeme/SYS_4_5_Wechseldatentraeger_Edition_2021.pdf?__blob=publicationFile&v=2

Der Bund hat zum 20. Oktober 2020 das Gesetz für ein Zukunftsprogramm Krankenhäuser beschlossen (Krankenhauszukunftsgesetz KHZG).

Das BSI empfiehlt Festplattenverschlüsselung als wirksame Maßnahme zum Schutz von Daten auf Desktop-Clients und Notebooks im Unternehmensumfeld....

DriveLock Cyber Summit verpasst? Verfolgen Sie unsere Experten-Runde zum Thema: IT-Sicherheit in volatilen Zeiten Andreas Fuchs, Director...